[Dev] AWS Lightsail로 서버 만들기 (Linux/Ubuntu) - User Account setting #3

보안상 서버를 세팅할 때 root 계정을 그대로 사용하는것은 권장되지 않는다

때문에 root 계정이 아닌 일반 사용자 계정을 생성하고

필요한 경우에만 sudo 권한을 통해 관리자 명령어를 실행하도록 설정하는것이 보안상 더 안전하다

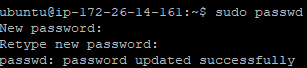

#1 root 초기 비밀번호 설정

맨 처음 서버를 세팅하면 root 계정도 비밀번호가 없는상태기 때문에 우선 root 비밀번호부터 설정해준다

sudo passwd

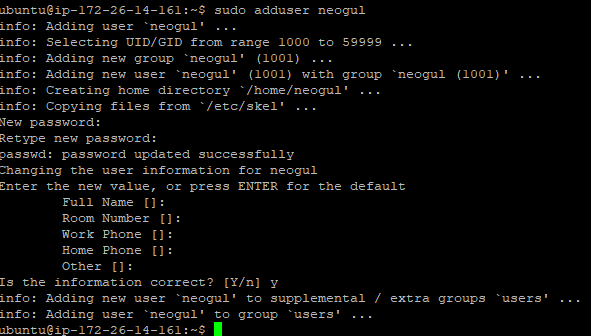

#2 새로운 계정 생성

adduser : 유저 홈 디렉토리까지 같이 생성

useradd : 순수 계정만 만듬

sudo adduser [새로운계정명]

계정이름을 설정해주면 새로만든 계정 New password 까지 설정해주면 된다

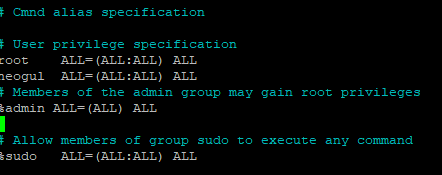

#3 관리자 권한 허용 명령어 등록

사용자 계정은 만들었지만 root 관리자 계정권한을 사용할 수 있도록 등록해주자

sudo visudo -f /etc/sudoers💡 /etc/sudoers 파일은 기본적으로 쓰기권한이 없기때문에 수정하려면 vi 를 사용하지않고 visudo 를 사용해야함

위 사진처럼 작성해주고 ctrl+O 를 눌러서 저장하면

“sudoers.tmp”로 저장할거냐고 묻는데 뒤에 tmp를 지우고 “sudoers”로 수정한 다음 덮어쓰자

잘 수정됐는지 헷갈리면

sudo cat /etc/sudoers 해서 확인해보자

#4 기존 ubuntu authorized_keys 파일을 새로운 계정의 SSH로 설정

기존 ubuntu 계정의 authorized_keys 파일에 저장된 공개 키(public key)를

neogul 계정의 authorized_keys 파일로 복사하면, 같은 개인 키(private key)를 사용하여 접속가능

먼저 새로 만든 계정의 홈 디렉토리로 이동하고 .ssh 디렉토리를 생성

나는 neogul 이라는 사용자계정 home 디렉토리, 만들어둔 adduser [계정명] 을 적을것

sudo mkdir /home/neogul/.ssh

sudo chmod 700 /home/neogul/.ssh

sudo chown neogul:neogul /home/neogul/.ssh이제 기존 ubuntu 계정의 공개 키 파일을 복사

sudo cp /home/ubuntu/.ssh/authorized_keys /home/neogul/.ssh/authorized_keys

sudo chmod 600 /home/neogul/.ssh/authorized_keys

sudo chown neogul:neogul /home/neogul/.ssh/authorized_keys

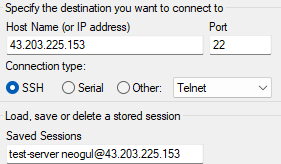

#5 접속확인

성공적으로 복사가 되었는지 확인해보려면 접속해보면된다

새로운 putty 창을 키고

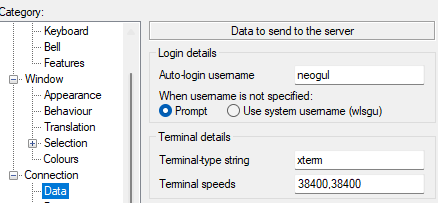

이전 포스트와 동일하게 putty 설정을 해주면 되는데

Connection - Data - 에서 Auto-login username을 설정한 계정명으로 설정해주면된다

SSH - Auth - Credentials 가서 private-key 도 동일한 ppk 파일로 연결해주고 꼭 저장

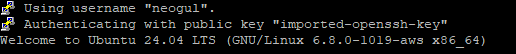

이후 실행해보면

PuTTY를 사용하여 Lightsail Linux 인스턴스에 연결 - Amazon Lightsail

PuTTY를 사용하여 Lightsail Linux 인스턴스에 연결 PuTTY 같은 SSH 클라이언트를 사용하여 Amazon Lightsail 인스턴스에 연결할 수 있습니다. PuTTY에는 프라이빗 SSH 키의 복사본이 필요합니다. 이미 키를 가

docs.aws.amazon.com